Assistent Anwendungsebene

Dieser Assistent unterstützt den Anwender bei der Einrichtung der Sicherheitsrichtlinie und des Administrators. Bei Verwendung dieser Sicherheitsrichtlinie werden alle Benutzer von der Software selbst verwaltet.

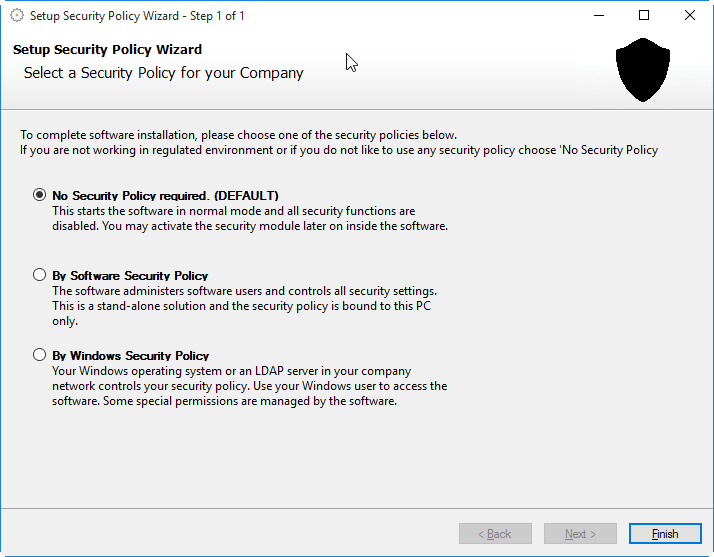

Schritt 1:

Wählen Sie "Sicherheitsrichtlinie auf Anwendungsebene". Der Auswahldialog sieht folgendermassen aus:

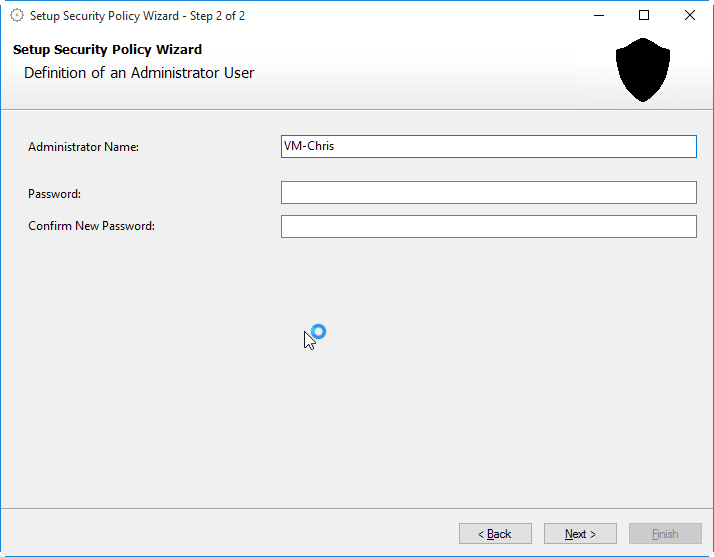

Schritt 2:

Nach der Auswahl der Sicherheitsrichtlinie muÄ der Administrator der Software festgelegt werden. Der Administrator ist der erste Anwender der in die Benutzerverwaltung aufgenommen wird und er führt alle weiteren Benutzerverwaltungs- und Sicherheitskonfigurationsschritte durch. Das Administratorkonto ist nicht zum regulären Betrieb der Software gedacht und sollte nur zu Verwaltungszwecken verwendet werden.

Geben Sie den Benutzernamen des Administrators und das Passwort des Administratorkontos ein:

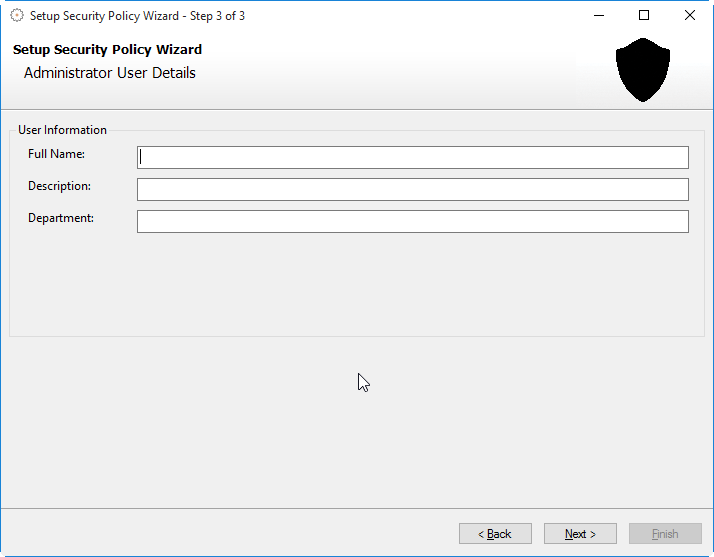

Schritt 3:

Geben Sie die detaillierte Beschreibung des Administratorkontos ein:

Schritt 4:

Der Administrator ist nun festgelegt und die Software muÄ neu gestartet werden. Sollte die Software nach Auswahl des Beenden Buttons nicht automatisch starten, führen Sie den Neustart bitte manuell durch Auswahl des Startmenüeintrags oder des Desktop-Symbols durch.

Neustart und erster Login

Nach dem Neustart ist die Einrichtung der Sicherheitsrichtlinie beendet und der Anwender wird durch den Login-Dialog begrüÄt:

Der Administrator kann sich nun mit den zuvor eingegeben Benutzerdaten einloggen und hat anschließend Zugriff auf die Verwaltungsfunktionen der Software um mit der weiteren Einrichtung des Sicherheitsmoduls fortzufahren:

Vervollständigung der Sicherheitskonfiguration

Nach Beendigung des Assistenten ist die grundlegende Sicherheitsrichtlinie festgelegt und die Sicherheitsfunktionen der Software sind aktiviert. Der Administrator muÄ die Sicherheitskonfiguration mit Hilfe der folgenden Funktionen vervollständigen:

-

Benutzerverwaltung - Hinzufügen von Benutzern

-

Zugriffsregeln - Zugriffsbeschränkung auf Funktionen der Software

Zusätzlich können folgende Sicherheitsfunktionen konfiguriert werden:

-

Datenzugriffskontrolle - Zugriffsbeschränkung auf Daten

-

Passwortvorgaben - Detaillierte Passworteinstellungen

-

Aktivitätsprotokollierung - Aufzeichnung aller Aktivitäten in der Software

-

Daten-Versionsverwaltung - Originaldaten modifzierter Objekte werden gesichert

Einzelheiten finden Sie in den jeweiligen Kapiteln.